データ復旧事例

ダルマ ランサムウェア( .Wallet ウイルス)の復旧をご依頼頂きました。

ダルマランサムウェア(.wallet)の感染による被害

.walletウイルスは今年の年始より感染報告があがってきたようで、今回ご依頼頂いたお客様も1月1日に感染していることから、ほぼゼロデイ攻撃だと思います。

ウイルス対策ソフトを提供している各社の対応状況も1月10日以降にようやく対策されだしたそうで、それでもまだ50社中10数社しか対策されていません。(つまり残りの40社弱のウイルス対策ソフトは素通りです。)

そんなある意味最先端のウイルスに大阪の中小企業が感染してしまう。。。

恐ろしい時代になったものです。

今回の.walletはダルマランサムウェアの亜種で、通常は感染したPCのみで活動するそうです。

(他のPCにマルウェアをコピーしたりはしないということで、共有ファイルが暗号化されないということではありません。)

ただ、今回の被害状況は少し妙で、以下のような状況です。

・暗号化されたのはWindows2008サーバーのみ

・クライアントは発症していない。

・サーバーの発症時は正月期間中でだれもネットワークにログインしていない。

・サーバーにはキーボードもモニターも無く誰も操作しないはず。

まだ現地調査をおこなっていませんので詳細はわかりませんが、多くのランサムウェアがメールの添付ファイルを開いてしまったことから発生するのに対し、今回はそのパターンとは別の感染経路からだとすると、復旧作業とは別に今後の対策が必要になるかと思われます。

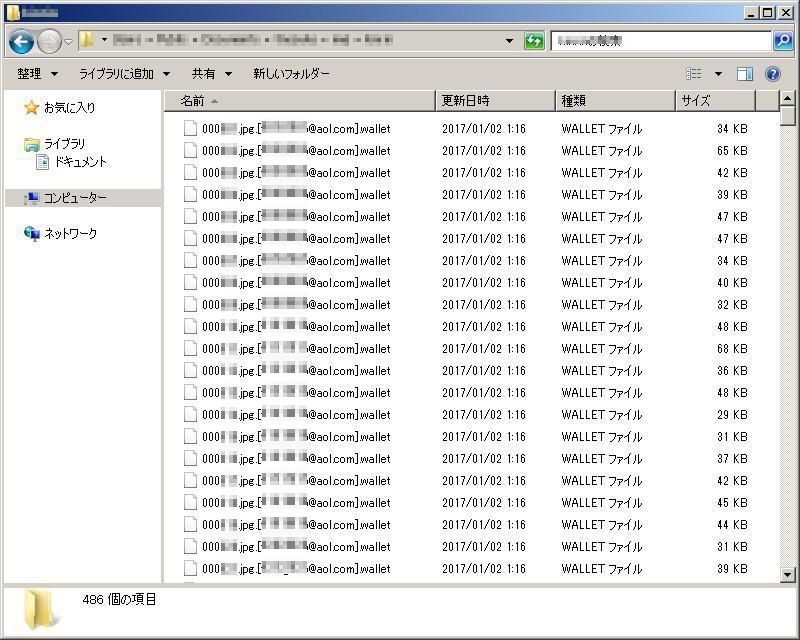

次にこの.walletウイルスですが非常に感染範囲が広く、ユーザー領域のほとんどのファイルは暗号化されてしまいました。

また、ユーザー領域だけでなくプログラムファイルが保存されている領域もかなりの範囲で暗号化されています。

Windowsが起動してくれるのはありがたいですが、ほとんどのソフトは起動しない状況になっています。

感染スピードについては、サーバー内に300GBほどのデータが保存されておりましたが、感染後1日でほぼすべてが暗号化されております。このあたりはマシンのスペックによるかと思います。

以前のランサムウェアならエクセルやワード、PDF、ZIPなど主要なファイルが対象でしたが、今回は1000を超える拡張子が暗号化の対象のようで、CADデータなども軒並み暗号化されてしまうようです。

更には感染力が強いようで、接続したUSBメモリなどもかなりのスピードで暗号化されます。下手に繋げません。

更にさらに、セーフモードも阻害されます。

セーフモードで起動すると、起動途中に強制的に再起動します。

通常起動ではウイルス駆除ソフトによるマルウェアの駆除は不完全ですので、セーフモードを阻害している改変を修正するなど、更なる対策が必要です。

それらの労力を考えるとできることならフォーマットしていちから再セットアップするのが良いかと思います。

問題はデータ復旧作業

ランサムウェアの場合、データが暗号化されてしまうためウイルスの駆除だけではデータが戻ってきません。

データを取り戻すためには暗号化されたファイルの復号化が必要です。

AES128やRAS2048で暗号化されたファイルはキー無しには復元できませんので、仕方なくハッカーへ身代金を払うという図式です。

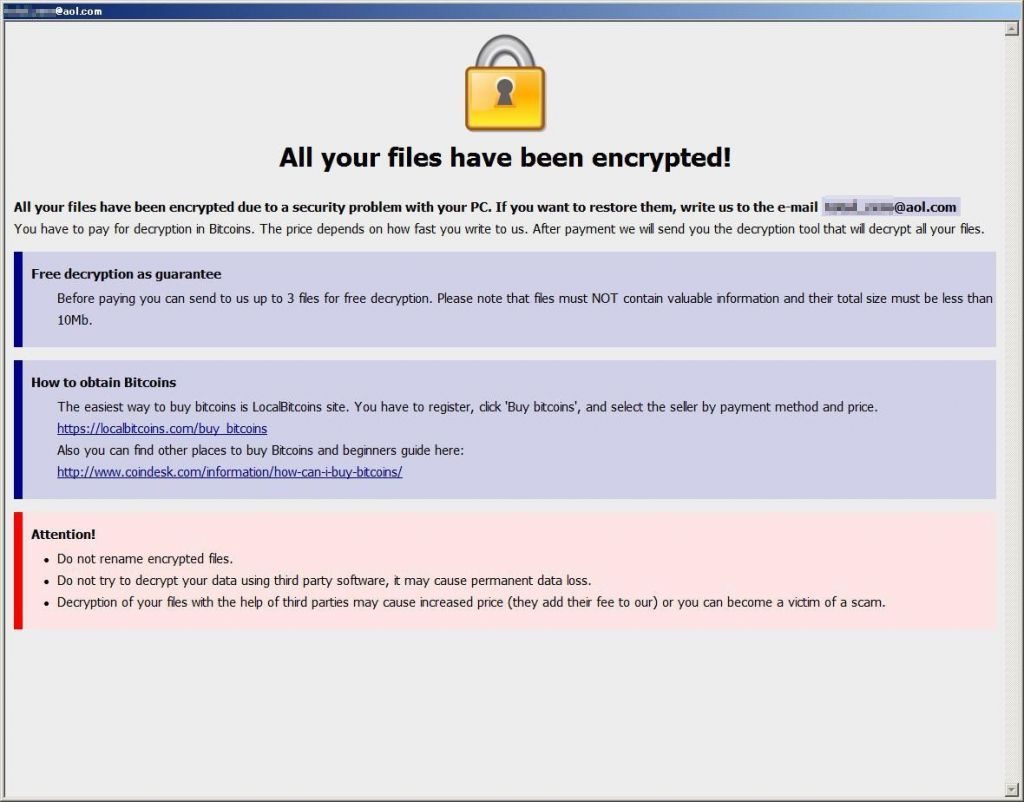

最近のランサムウェアはデスクトップ上などに要求額や手続き方法を記載したファイルがありますが、

今回の.walletウイルスの要求はハッカーへメールすると返信メールに記載されるという方式でした。

要求額は3ビットコインです。現在の相場で約33万円ほどの要求額です。

最近のランサムウェアの要求額はほとんど3ビットコインです。

要求ビットコイン数が増えたこともありますが、ビットコイン相場が高騰しているため円建てでの要求額は相当高くなっています。

今回のお客様、要求ビットコイン数はご存じなかったそうですので、当方で確認しお伝えさせて頂きました。

ちなみに当社にお越しになられる前に他社でご相談されたそうですが、60万円以上の復旧見積額だったそうで、そこまでは払えないと当社へお越しになられました。

ハッカーの要求額の倍以上の金額を払う価値があるかどうかはお客様の判断になりますが、今回はどうしてもデータを取り戻したいというご要望でしたので、お客様とご相談の上、最適であろうと思われる対策をご提案させていただきました。

かなり手法に疑問のあるランサムウェア復旧ビジネスが広がっています。

データを取り戻されることはもちろん重要ではありますが、ちょっとグレーな手法をとっている会社も聞こえてきますので、

できるだけ複数の業者の話を聞いてみるなど、比較検討されるのをお勧めいたします。

信頼できる会社を見つけるのはなかなか難しいとは思いますが、大事なデータの事ですので慎重にご判断ください。

追伸 今回、.walletランサムウェアの対策をおこなうにあたり、宝情報様に最新の情報を頂戴いたしました。

助かりました。ありがとうございました。

宝情報様の提供されるセキュリティ機器は当社もおススメしております。

セキュリティ機器の導入をご検討中の中小企業様は宜しければご相談ください。

更に追伸 お客様と相談しながら全データの取り戻しに成功致しました!

およそ3日ほどかかりましたがなんとかお客様のご要望に沿うことができ良かったです。

ちなみに今回のお客様はチェーン店の店舗さんなのですが、他の店舗さんでも同時に複数同じ

.Walletウイルスによる感染被害が発生したそうです。

もうひとつ追伸(2017年1月27日)

今回、コンソール類が一切ないサーバーのみが感染していることから、感染ルートがこれまでと違うかもと

記事にいたしましたが、他のお客様でも同じような事例をご連絡頂きました。

そちらもWindows2008サーバーで当社で対応致しました数件の事例と一致いたします。

また、同じくSQL Serverを導入していらっしゃいました。

今回のランサムウェアはもしかしたらSQLServerを狙って攻撃してきた可能性がございます。

SQLServerの未知の脆弱性や脆弱性の対策が未対応なサーバーを狙った攻撃だとすると、

特定業種向けの基幹パッケージなどを導入している企業様はターゲットになりやすいかもしれません。

●ランサムウェア データ復旧クイックマン●

大阪市中央区南船場2-12-10ダイゼンビル4F

https://www.quickman-security.com/

データ復旧クイックマン

大阪市中央区南船場2-12-10ダイゼンビル4F

https://www.quickman-pc.com/rescue/